Ich habe den Kommilitonen noch gut im Kopf, der damals auf alles, was Google auf den Markt brachte, reflexartig reagierte wie andere reagierten, wenn Apple einen neuen Laptop, ein Telefon oder Tablet vorgestellt hat. Seine eMails schickte er obligatorisch von einem GMail-Konto, dass Facebook unnötig sei, erklärte er auf seinem Google+-Profil und er strahlte, als er endlich ein Android-basiertes Telefon kaufte, das natürlich besser als mein iPhone sei.

In jener Zeit lud unsere Arbeitsgruppe an der Universität im Rahmen einer Ringvorlesung einen Professor aus dem Google-Labor in Zürich ein, um über die Optimierung und die Zukunft der Suchalgorithmen zu sprechen. Dabei kamen auch Trainingsverfahren zur Verbesserung des Übersetzungsdienstes zur Sprache. Auf meine gezielte Nachfrage, ob zum Training die eMails der Google-Anwender einbezogen würden, erntete ich von einem Kollegen unter dem Tisch einen Tritt gegen mein Schienbein und vom Referenten ein Dementi mit dem Hinweis, dass Google – sollte es die eMails seiner Kunden durchsuchen und dies würde öffentlich – seine Reputation verlieren würde und daran hätte man natürlich kein Interesse. Vor wenigen Tagen machte der Konzern sinngemäß klar, dass ihn die Privatsphäre seiner Nutzer nicht interessiert und man, wenngleich nicht zum Training des Übersetzungsdienstes so doch zur Einblendung personalisierter Werbung, die eMails der Anwender, die den kostenlosen GMail-Dienst nutzen, durchaus automatisiert analysiert. Die kurze Durchsage: Wer erwartet, dass seine eMails nicht von einer anderen Partei gelesen werden, sollte Gratis-Dienste wie GMail nicht nutzen. Das macht für Google selbstverständlich Sinn: Kunde ist, wer für Dienstnutzung zahlt. Und bei Google zahlt, wessen Werbung bei passenden Suchbegriffen oder bei passendem Inhalt, durch die Nutzer in den angebotenen Diensten erstellt, angezeigt wird.

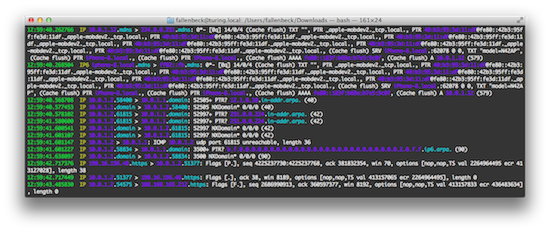

Vor dem Hintergrund der aktuellen PRISM-Affäre und in Verbindung mit den von Google (und anderen bekannten IT-Unternehmen wie Apple und Facebook) dementierten Gerüchte, freiwillig mit der NSA zusammenzuarbeiten (der durch den Patriot Act verfügbare Weg des rechtmäßigen Datenzugriffs durch die NSA – und dies sogar ohne die betroffenen Benutzer benachrichtigen zu müssen – ist dadurch nicht eingeschränkt) bekommt die Nutzung von Freemailern mit Sitz in den USA einen faden Beigeschmack. »Aber«, fragte mich gestern ein Freund, als wir an der Isar saßen »was macht es für einen Unterschied, ob meine eMails während der Übertragung an den Knotenpunkten des Netzes wie dem DE-CIX in Frankfurt oder dem AMS-IX in Amsterdam abgefangen werden oder direkt auf den Servern meines Anbieters, wenn sie in meinem Postfach angekommen sind?«

Das Problem ist nun nicht, dass Google systematisch und automatisiert eMails durchsucht, um Einnahmen aus Werbung zu erzielen, um im Anschluss seine Dienste weiterhin für die Endanwender kostenlos anzubieten. Das Problem ist, dass die eMails überhaupt durchsuchbar sind, weil sie im Klartext auf den Google-Servern abgespeichert sind und dort von Dritten gelesen werden können. Natürlich gibt es andere Anbieter als Google, aber die meisten scannen schon deshalb den Inhalt der empfangenen eMails automatisch, um Spam-Nachrichten zu erkennen (und ich wette, es gibt heute keinen Mail-Anwender, der keinen Spam-Filter einsetzen möchte). In letzter Instanz kann man natürlich die Hoheit über seine (gespeicherten) eMails behalten, indem man seinen eigenen Server in ein Rechenzentrum stellt und diesen selbst betreibt. Das ist – aus naheliegenden Gründen – für die meisten nicht attraktiv. Natürlich gibt es verschiedene Verschlüsselungstechnologien, aber praktikabel ist im eMail-Kontext lediglich asymmetrische Kryptographie, wie sie von PGP oder GnuPG eingesetzt wird. Das Konzept basiert darauf, dass jede kommunizierende Partei zwei Schlüssel besitzt: Einen öffentlichen Schlüssel, der in einer Art Telefonbuch veröffentlicht werden kann, und einen privaten Schlüssel, auf den nur der Eigentümer zugreifen und der dessen Rechner nicht verlassen sollte (insbesondere darf dieser nicht auf einem Server im Internet gespeichert werden, was damit die Nutzung von Web-basierten eMail-Anwendungen unmöglich macht).

Der öffentliche Schlüssel kann von jedem zur Verschlüsselung von Nachrichten verwendet werden, die wiederum ausschließlich mit Hilfe des privaten Schlüssels entschlüsselt werden können. So bestechend einfach dieses Konzept ist, die Hürde für die Anwendung ist für Nutzer, die zusätzlichen Aufwand scheuen, zu hoch: Asymmetrische Kryptographie setzt das Verständnis des Konzeptes voraus und dass jeder einen eigenen Schlüssel und entsprechende Software hat, um seine eMails zu ver- und zu entschlüsseln. Da der private Schlüssel nie einer anderen Partei als dem Besitzer zur Verfügung stehen darf, muss dieser ihn (und den dazugehörigen öffentlichen Schlüssel) auch selbst erstellen. Spätestens hier hängt man die meisten unbedarften Anwender ab, daher bleibt Verschlüsselung ungenutzt: Ohne Schlüssel und Software kann man nicht verschlüsselt kommunizieren.

Seitdem die Praxis der Geheimdienste bekannt gemacht wurde und täglich neue Informationen öffentlich werden, sind zahlreiche auf asymmetrischer Verschlüsselung basierende Programme entstanden oder haben den Weg aus der Nische gefunden, die eine einfach benutzbare Alternative zu aufwändiger eMail-Verschlüsselung versprechen. Cryptocat ist ein Browser-Plugin, das verschlüsselte Kommunikation zwischen zwei oder mehreren Teilnehmern verspricht und das die Herausforderungen bei der korrekten Implementierung kryptographischer Algorithmen in Software plastisch veranschaulicht: Zuerst gab es Probleme mit der Erzeugung von Zufallszahlen (ein Problem, mit dem ein Großteil der kryptographischen Verfahren umgehen muss), dann wurden existierende Verfahren falsch implementiert, so dass Nachrichten in Gruppen-Chats beinahe ein Jahr lang entschlüsselt werden konnten, ohne das dieses Problem aufgefallen ist.

Doch nicht nur die Autoren von Cryptocat haben Probleme bei der korrekten Implementierung kryptographischer Funktionen: Whistle.im, ein deutsches Startup, das mit seinem Slogan “Sichere Sofortnachrichten. Made in Germany.” auf den aktuellen Zug aufspringt, der von hiesigen Internetunternehmen durch das Land getrieben wird, verspricht eine sichere Alternative zur SMS zu sein, indem es in seinem Kurznachrichtendienst eine Ende-zu-Ende-Verschlüsselung bereitstellt: Nachrichten werden auf dem Telefon des Senders verschlüsselt und erst auf dem Gerät des Empfängers wieder entschlüsselt, so dass die Server im Internet, über die die Kommunikation läuft, keine Information darüber haben (können), was als Nachricht übertragen wird – wohl aber, wer mit wem kommuniziert. Aus dem Umfeld des Chaos Computer Clubs stammt eine Analyse der Software, die zu einem verheerenden Ergebnis kommt. Ein weiteres Konkurrenzprodukt stammt aus der Schweiz und heißt Threema, eine Sicherheitsanalyse der Software steht noch aus und wird dadurch erschwert, dass (wie bei Whistle) der Programmcode nicht öffentlich zur Verfügung steht, man also nicht einfach nachvollziehen kann, welche Funktionalität die Software wie implementiert – ein grundsätzliches Problem nicht-offener Software.

Das Problem, dass kryptographische Software schwierig einzusetzen ist, spiegelt sich in der Binsenweisheit wider, dass Software entweder sicher oder benutzbar sein kann. In der Wissenschaft entstand vor nicht allzu langer Zeit der Bereich Usable Security, der sich mit der Frage beschäftigt, wie man Programme und Verfahren entwickeln kann, die gleichzeitig einfach zu benutzen und in diesem Rahmen sicher sind. Bis dahin bleibt uns noch einige Zeit um Linux zu installieren und Schlüssel zu erzeugen, die wir zur Verschlüsselung unserer Nachrichten verwenden können, wenn wir es irgendwann schaffen, PGP/GPG in unserem eMailprogramm zu aktivieren.