Ich kam erst gestern dazu, die Diskussion zwischen Frank Rieger und René Obermann zu lesen. Beim Lesen verkrampften sich meine Hände in den Armlehnen des alten Sessels, der in unserem Wohnzimmer steht und an dem ich abends ab und zu die Artikel lese, die sich über den Tag angesammelt haben. Dass ich das F.A.Z.-Gespräch besser nicht kurz vorm Schlafen gehen gelesen hätte, hat in erster Linie mit den Antworten des Herrn Obermann zu tun.

Ich sollte der folgenden Erregung vorweg schicken, dass ich einen Informatik-Hintergrund und einige Zeit in der Akademie verbracht habe. Heute arbeite ich im Bereich der IT-Sicherheit und denke – was mir die Professorin in der Abschlussprüfung meines Diplom-Nebenfachs Medienwissenschaften vorwarf – in naturwissenschaftlichen Mustern. Ich lebe allerdings mit einer Geisteswissenschaftlerin zusammen, bin also mit (im Sinne der Naturwissenschaft) unscharfen Antworten vertraut. Wir verstehen uns nach all den Jahren noch immer sehr gut, offensichtlich komme ich auch mit Menschen zurecht, die nicht naturwissenschaftlich denken. Herr Obermann ist kein Naturwissenschaftler, sondern Volkswirt. Es liegt nicht an unseren unterschiedlichen Denkweisen, dass ich keine Woche in einer gemeinsamen Wohnung mit ihm aushalten würde.

Woran liegt es sonst? Es liegt auch nicht daran, dass seine Antworten falsch sind – wahrscheinlich sind sie das nicht und die Welt eines multinationalen Konzerns funktioniert genau wie er erzählt. Was mich verzweifeln lässt, sind der Glaube und die Erwartungen an den rechtlichen Rahmen und die regulatorischen Richtlinien. Wenn er schreibt, dass es eine klare Regelung für das Abhören von Daten und deren Auswertung geben muss, dann ist das etwa so blauäugig, wie die Erwartung, dass Verkehrskontrollen künftige Übertritte der Höchstgeschwindigkeit verhindern, wenn man den Polizisten vorher die Augen verbindet und die Radarpistolen entsorgt. Es liegt im Wesen des Regulatorischen und der Rechtsprechung, dass Übertritte sanktioniert, nicht aber verhindert werden. Es ist das Element der Abschreckung, mit dem sie arbeiten, basierend auf einer umfänglichen und zuverlässigen Überwachung. Doch erkennt einer die Sinnhaftigkeit der Regelungen nicht und wird darüber hinaus nicht einmal überwacht, wird er sich von ihnen nicht abhalten lassen. Wer bleibt nachts an einer roten Fußgängerampel stehen, wenn die Straße leer ist?

Herr Obermann glaubt jedoch an die Macht der Gesetze, die von einer Regierung initiiert und beschlossen werden müssen. Es erfordert wenige hellseherische Fähigkeiten, an die Wirkungslosigkeit jener populistisch-aktionistischen Maßnahmen zu glauben, wenn der Nachfolger einer Regierung, die 2002 die Totalüberwachung des Internetverkehrs angeordnet hat, nun mit der Eindämmung der Auswirkungen betraut wird.

Ein Problem ist die Kurzsichtigkeit der Politiker und ihre Unfähigkeit, aus Vergangenem zu lernen. Die SPD verteidigt die damalige Entscheidung heute mit dem Argument, dass man »[z]um massenhaften Ausspionieren von Daten […] zu Steinmeiers Amtszeit technisch gar nicht in der Lage gewesen [sei]«. Dass Daten zu einem späteren Zeitpunkt oft in einem anderen Sinne verwendet werden, als man das bei dem Beschluss der Erhebung vorgesehen hat, wird auch in der aktuellen Debatte deutlich, in der es darum geht, TollCollect-Daten für eine Totalüberwachung des gesamten Verkehrs auf Autobahnen zu verwenden. Auch wenn dies zum jetzigen Zeitpunkt »so nicht umgesetzt« werde (Friedrich), werden die Daten in einigen Jahren zu genau diesem Zweck eingesetzt werden. Denn: »Wo ein Trog ist, sammeln sich Schweine.« Kurz: Man sammelt, was man bekommen kann. Denn wenn es später ernst wird (und das wird es werden), braucht man den Heuhaufen, in dem man die Nadel dann sucht.

Das eingangs erwähnte Interview entlarvt den Populismus der Telekom, die mit dem Vorstoß des Schengen-Routings nun verhindern will, dass Datenpakete, die zwischen deutschen oder europäischen Parteien transportiert werden, über die USA oder andere Abhörnationen geroutet werden. Der Hintergrund dieses Gedankens ist, dass Daten nicht innerhalb anderer Staaten auf dem Übertragungsweg mitgeschnitten werden. Er lässt allerdings außer Betracht, dass eine Überwachung des größten deutschen Knotenpunktes DE-CIX durch den Bundesnachrichtendienst (BND) bereits durchgeführt wird. Schon 2002 wurde von oben genanntem Herrn Steinmeier ein Abkommen zwischen BND und der NSA geschlossen, dass der BND Daten in Deutschland mitschneidet und diese an die NSA weiterleitet.

Das Schengen-Routing bietet aus sicherheitstechnischer Sicht deshalb keinen vollständigen Schutz vor dem Mitlesen der Geheimdienste, verdeutlicht aber die Denkprozesse und Strategien großer privatwirtschaftlicher Telekommunikationsunternehmen. Der Grund für die bisherige Praxis, dass Datenpakete oftmals über die USA geleitet werden, ist allein das Profitinteresse der Telekom selbst: Kleinere Provider müssen an den Internetknotenpunkten die Telekom dafür bezahlen, wenn sie Daten über deren Leitungen transportieren. Sie wählen daher oftmals günstigere Verbindungen, die häufig von US-amerikanischen Unternehmen betrieben werden und die Daten über die USA transportieren.

Doch zurück zu regulatorischen Richtlinien und Gesetzen. Nun ist es mit den Geheimdiensten so, dass sie aufgrund ihres Namens bereits verdächtig sind, nicht umfänglich und komplett überwachbar zu sein. Dafür gibt es wiederum geheime Einrichtungen wie die G-10-Kommission, die den BND überwacht und im Geheimen tagt. Informationen über den Inhalt ihrer Treffen und ihre Zusammensetzung gibt es daher kaum, die Wirksamkeit und Mächtigkeit solcher Kontrollgremien ist unklar. Stefan Aust, ehemaliger Spiegel-Chefredakteur, stellte Anfang November gegenüber N24 fest: »Allein das parlamentarische Kontrollgremium der Geheimdienste – in den Zeiten der NSA-Affäre nicht vollkommen überflüssig – besteht zur Zeit lediglich aus zwei abgewählten FDP-Abgeordneten, also Privatpersonen ohne jegliche Legitimation.« Es stellt sich die berechtigte Frage, wie sich die Situation ändern sollte, selbst wenn man an die Wirksamkeit von Richtlinien glaubt: Die Kontrollgremien tagen nicht nachvollziehbar, ihre Macht ist offensichtlich begrenzt. Um deren Wirkweise zu verbessern, sind radikale Änderungen in den politischen und geheimdienstlichen Strukturen notwendig, die wahrscheinlich nicht von einer Regierung umgesetzt werden, deren Mitglieder zu großen Teilen Freunde der Totalüberwachung sind.

Das Pochen auf regulatorische Maßnahmen, die Bitte nach rechtlicher Einschränkung seitens der Telekom als Vertreter gewinnorientierter Unternehmungen kann daher auch als Drohung interpretiert werden: Es wird eine Gewinnmaximierung betrieben, auch wenn diese auf Kosten der Sicherheit und Privatsphäre der eigenen Kunden geht. Um mehr Geld zu verdienen, wird ein Anreiz für andere Provider geschaffen, Daten über gefährdetere Verbindungen zu senden, um damit Gebühren zu sparen.

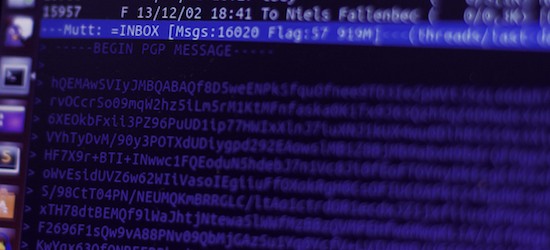

Der Annahme, das Abhören sei über regulatorische Maßnahmen einzudämmen, geht also fehl. Die einzige wirksame Alternative ist die Absicherung der Übertragungswege durch technische Maßnahmen. Diese existieren und gelten nach heutigem Stand der Forschung als ausreichend sicher. Deren Einsatz erfordert einerseits ein technisches Verständnis für die Problematik, andererseits einsetzbare und benutzbare Werkzeuge und Tools, um die technischen Maßnahmen umzusetzen. Die Angst, das Rennen gegen wirklich sichere Maßnahmen zu verlieren und gar nicht mehr abhören zu können, wenn erst einmal quelloffene und nachvollziehbar sichere Tools in großem Maße eingesetzt werden, begegnet die Regierung mit einem eigenen, als sicher definierten Service: der Nebelfackel De-Mail. Mit De-Mail verspricht der Bund, dass seine Bürger sicher kommunizieren können und verschweigt dabei, dass die Mails standardmäßig auf den De-Mail-Servern entschlüsselt werden und daher natürlich dort einfach abgreifbar sind. Denn, dies ist die Logik der Überwacher, man muss in dringenden Fällen in der Lage sein, mitlesen zu können. Doch Systeme, die solche Möglichkeiten und Hintertüren bieten, können nie wirklich sicher sein. Der Bund setzt auf eine möglichst hohe Akzeptanz bei Anwendern, die diese technischen Eigenheiten nicht interessieren. De-Mail wird propagiert als »so sicher wie Papierpost«, doch dass Papierpost keineswegs sicher ist, wurde spätestens mit der Wiedervereinigung deutlich. Ein Anachronismus, eine Analogie zur Post ist das Porto, das für jede De-Mail anfängt. Es richtet sich nach der Länge der eMail…

Auch die Telekom – Anbieter des kostenpflichtigen De-Mail-Dienstes – scheint nicht willens, ihre Kunden mit wirkungsvollen, technischen Maßnahmen zu schützen. Als großes Unternehmen kann der Konzern die Entscheidungen und Entwürfe zukünftiger Architekturen maßgeblich gestalten. Doch versteckt man sich hinter dem Interesse, möglichst kein Geld in die vorhandenen Systeme zu stecken, das nicht unmittelbar einen finanziellen Mehrwert generiert. Schade, denn in der Lage dazu sollte die Telekom sein.